Definicja

W języku polskim nie rozpowszechniła się jeszcze jedna nazwa dotycząca przetwarzania dowodów cyfrowych. Najpopularniejszymi jej określeniami są: forensyka, kryminalistyka (cyfrowa) lub też informatyka śledcza. W kontekście ogólnej definicji, cyfrowa forensyka jest naukową dyscypliną, która koncentruje się na identyfikacji, zabezpieczaniu, analizowaniu i prezentowaniu dowodów cyfrowych pochodzących z urządzeń elektronicznych oraz nośników danych. Celem jej działań jest odzyskanie i zbadanie danych w sposób zgodny z procedurami, które zapewniają ich integralność oraz dopuszczalność w postępowaniu sądowym. W praktyce łączy ona wiedzę związaną z informatyką, prawem oraz metodologią naukową. Jest powszechnie wykorzystywana w kwestiach związanych z działalnością wymiaru sprawiedliwości oraz zwalczaniu cyberprzestępczości, ale również w wewnętrznych śledztwach korporacyjnych lub w procesie reagowania na incydenty bezpieczeństwa komputerowego.

Historia i szybki rozwój

Początki informatyki śledczej sięgają lat osiemdziesiątych XX wieku, kiedy to głównie koncentrowano się na odzyskiwaniu danych z dysków twardych oraz taśm magnetycznych. W 1984 roku Uniwersytet Kalifornijski w Berkeley stworzył laboratorium oraz opracował procedury, które znacząco przyczyniły się do formalizacji tej dziedziny.

Lata dziewięćdziesiąte przyniosły szereg narzędzi, które ułatwiły ten proces. W kolejnych dekadach kryminalistyka stawała przed nowymi wyzwaniami, w tym rozpowszechnieniem telefonii komórkowej oraz smartfonów – tematem, którym zajmiemy się w tej pracy – ale również rozwojem rozwiązań chmurowych, mediów społecznościowych, komunikatorów internetowych, a w ostatnich latach także technologii blockchain.

Kluczowe zagadnienia

W celu zapewnienia wiarygodności dowodów przez cały proces analizy posługujemy się dwoma technikami. Są nimi integralność dowodów oraz łańcuch dowodowy. Istotne jest również zapewnienie powtarzalności otrzymanych wyników.

Integralność dowodów

Integralność dowodów polega na zapewnieniu, że dowody cyfrowe pozostają w niezmienionej formie od momentu ich zabezpieczenia do czasu ich analizy i prezentacji w postępowaniu sądowym. Oznacza to, że dane muszą być chronione przed jakąkolwiek modyfikacją, usunięciem lub uszkodzeniem, zarówno celowym, jak i przypadkowym.

Aby zagwarantować integralność, stosuje się różne techniki, takie jak tworzenie kopii binarnych (bitowych) danych zamiast pracy na oryginalnych nośnikach oraz używanie sum kontrolnych (np. algorytmy hashujące, takie jak MD5 lub SHA-256). Dzięki temu możliwe jest potwierdzenie, że dane nie zostały zmienione na żadnym etapie procesu badawczego, co zwiększa ich wiarygodność i dopuszczalność w sądzie.

Chain of custody

Chain of custody to dokumentowany proces śledzenia i kontrolowania dowodów od momentu ich pozyskania aż do wykorzystania w postępowaniu prawnym.

Proces ten obejmuje rejestrowanie wszystkich osób, które miały dostęp do dowodów, oraz wszystkich działań wykonanych na nich, takich jak transport, przechowywanie czy analiza. Każdy etap musi być udokumentowany w sposób pozwalający na odtworzenie całej historii dowodu.

Powtarzalność wyników

Powtarzalność w forensyce odnosi się do zdolności do odtworzenia wyników analizy dowodów cyfrowych przez innych specjalistów w identycznych warunkach, używając tych samych metod i narzędzi. W normach zalecane jest również użycie więcej niż jednego narzędzia, tak aby potencjalny błąd w oprogramowaniu nie wpłynął na naszą analizę.

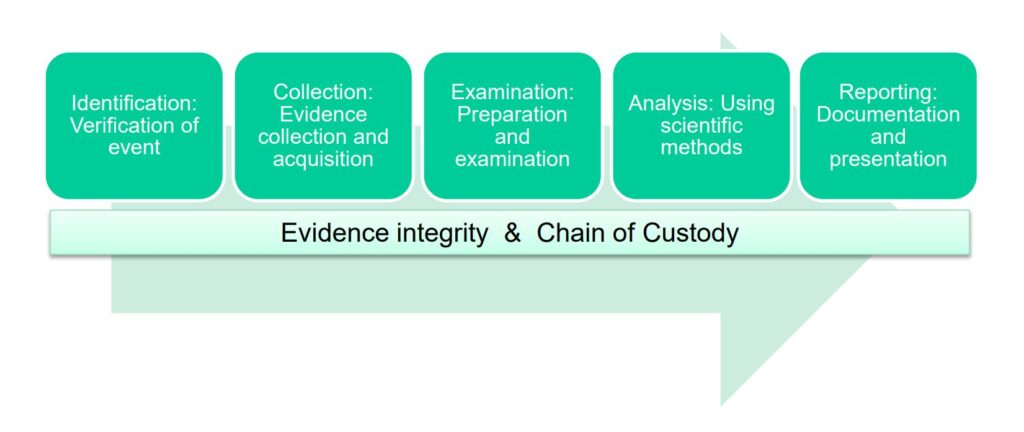

Proces analizy

Istnieją także inne modele z różną liczbą kroków, jednak prezentują one zasadniczo to samo podejście. Proces ten składa się z następujących faz: identyfikacji, zbierania, badania, analizy oraz raportowania. W trakcie każdej z tych faz należy szczególną uwagę zwrócić na zachowanie integralności dowodów oraz łańcucha dowodowego. Proces ten został ustandaryzowany przez organizację ISO w dokumentach ISO/IEC 27037, ISO/IEC 27041, ISO/IEC 27042 oraz ISO/IEC 27043.

Identyfikacja

Głównym celem tego etapu jest ustalenie, gdzie znajdują się potencjalne dowody cyfrowe oraz które dane mogą być istotne dla sprawy. Przykłady:

- Określenie urządzeń, które mogą zawierać potencjalne dowody.

- Określenie lokalizacji dowodów, np. w chmurze, na urządzeniach.

Zbieranie

Celem tego etapu jest pozyskanie danych w taki sposób, aby zachować ich integralność oraz wartość dowodową. Przykłady:

- Wykonanie kopii dysku z użyciem blokera zapisu.

- Zaplombowanie urządzeń w celu zabezpieczenia ich przed nieautoryzowanym dostępem.

Badanie

Etap przygotowania danych do analizy, który obejmuje filtrowanie, organizowanie i wstępną obróbkę danych. Przykłady:

- Odzyskiwanie usuniętych plików.

- Selekcja istotnych danych z dużych zbiorów.

Analiza

Szczegółowa analiza danych przy użyciu metodologii naukowej, mająca na celu zrozumienie ich znaczenia i powiązanie z prowadzonym śledztwem. Przykłady:

- Rekonstrukcja działań użytkownika na podstawie dostępnych danych.

- Interpretacja danych w kontekście śledztwa.

Raportowanie

Przedstawienie wyników śledztwa w sposób jasny, zrozumiały i przystępny, przeznaczony dla osób nietechnicznych (np. prawników, sędziów). Przykłady:

- Dokumentowanie przebiegu i wyników analizy.

- Prezentowanie wniosków w formie przystępnej dla odbiorcy (np. sędziego).

Bibliografia

- Iwuh, A. C., & Sonubi, T. (2024). Digital Forensics in Cybercrime Investigation.

- Kahn, M., Altman, M., & Martin, J. (2021). „Cybercrime and Digital Forensics: A Historical Overview”. International Journal of Cyber Policy.

- Andreassen, L. E., & Andresen, G. (2019). Live Data Forensics.

- Årnes, A.. Guest Lecture @UiO on Digital Forensics.